Objectif :

Attribuer automatiquement les licences Microsoft Office 365 appropriées aux utilisateurs selon leurs groupes d’appartenance, afin de permettre aux utilisateurs de travailler avec les outils de la suite Office en utilisant un identifiant unique.

Synopsis :

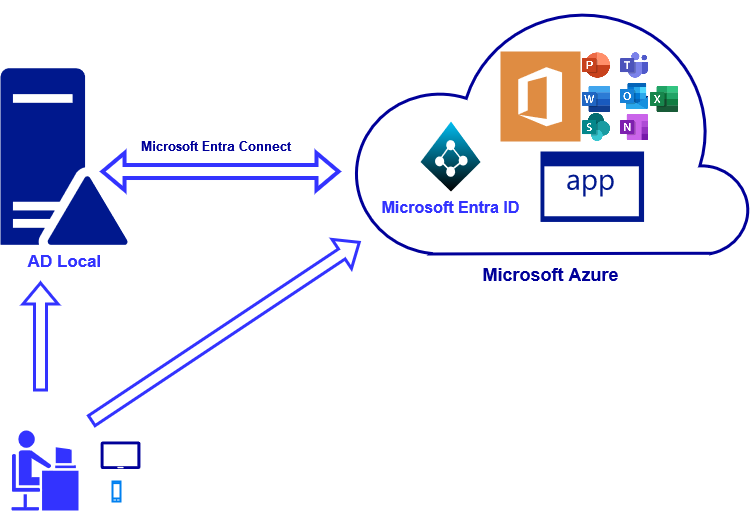

Nous avons une infrastructure hybride (en local et sur le cloud de Microsoft Azure) et nous souhaitons que les utilisateurs membres des groupes se voient attribuer automatiquement leurs licences respectives (Microsoft 365 Entreprise). Ils auront un mot de passe unique (SSO) pour la session et l’ensemble des produits Microsoft Office. Ceci leur permettra d’accéder aux outils collaboratifs en ligne (suite Office et applications de l’entreprise) depuis n’importe quel endroit et à partir de n’importe quel appareil (ordinateur, tablette et smartphone). Par exemple, les membres du groupe CODIR se verront attribuer des licences E5, ceux du groupe CONTRAT des licences E3, et ceux du groupe STAGIAIRE des licences E1. À cet effet, nous allons devoir installer et configurer notre infrastructure de A à Z, c’est-à-dire de la partie locale au cloud (Microsoft Azure).

Pré-requis :

⁃ Un serveur 2019 qui fera office de contrôleur de domaine de notre réseau avec comme nom de domaine « sayoos.net ».

⁃ Un deuxième serveur Windows 2019 dans lequel sera déployé AD-Connect (Microsoft Entra Connect).

⁃ Un compte Microsoft Azure (si vous n’en possédez pas, vous pouvez en créer un gratuitement pour le test).

⁃ Un nom de domaine personnalisé qui va nous permettre d’utiliser notre propre domaine avec les services Azure, ce qui nous permettra d’avoir des noms d’utilisateurs avec notre domaine sayoos.net (vous pouvez vous servir de celui qui vous sera attribué par Microsoft, pour l’exemple).

1 – Ajout du nom de domaine personnalisé

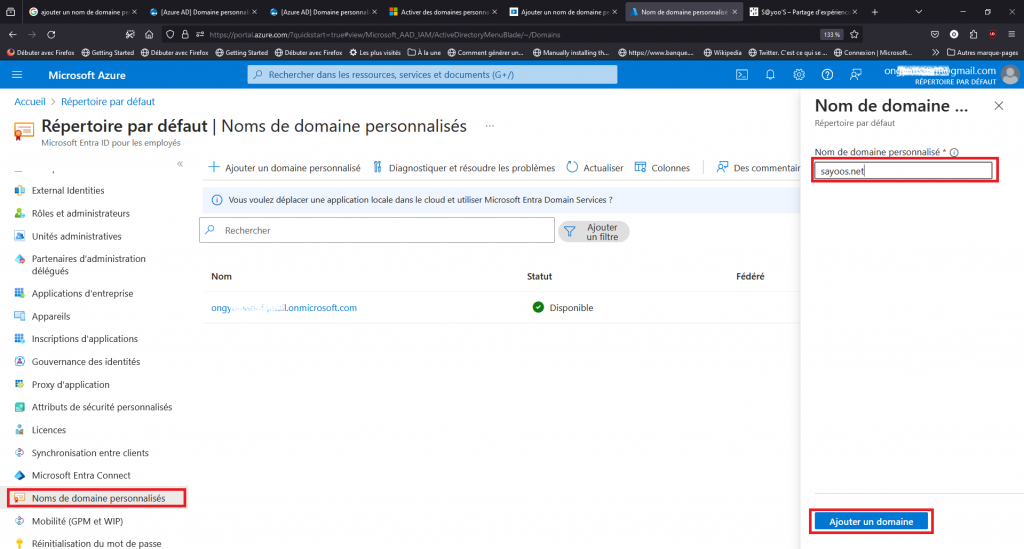

Après avoir créé votre compte sur Microsoft Azure, rendez-vous dans l’outil Microsoft Entra ID (anciennement Azure Active Directory), puis cliquez sur « Domaine personnalisé ». Sur la page ouverte, vous verrez qu’il y a déjà un domaine présent, de type « votreadressemail.onmicrosoft.com ». Cependant, comme nous l’avons souligné plus haut, nous allons configurer un nom de domaine personnalisé.

Pour cela, cliquez sur « Ajouter un domaine personnalisé » puis, dans le panneau ouvert, entrez votre domaine. Dans notre cas, ce sera « sayoos.net ».

Ensuite, cliquez sur « Ajouter un domaine ». Une page avec des informations d’enregistrement DNS va s’ouvrir.

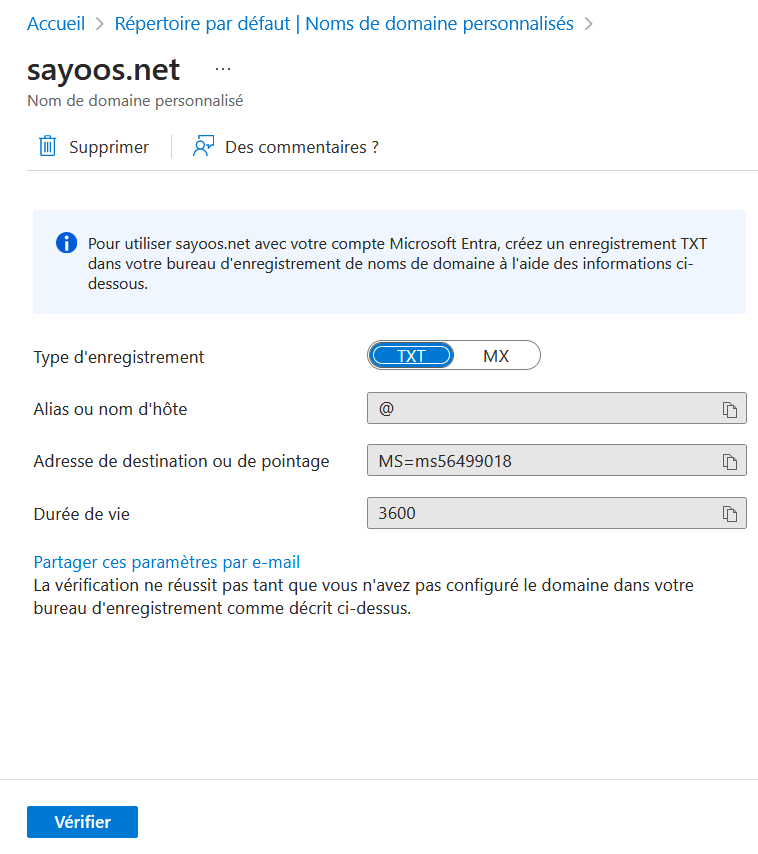

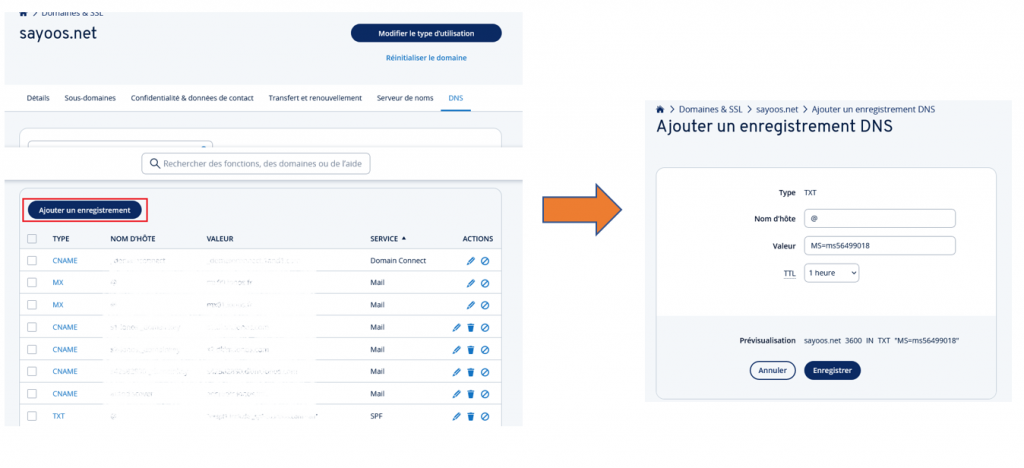

Ces informations permettent de créer un enregistrement chez votre fournisseur de nom de domaine afin de pouvoir utiliser pleinement votre nom de domaine avec Microsoft ENTRA ID.

Notez ces informations, puis retournez chez votre hébergeur de nom de domaine (pour notre exemple, nous utilisons le panneau d’administration de l’hébergeur IONOS, voir images ci-dessous). Créez une nouvelle zone d’enregistrement de type « TXT », puis saisissez et validez ces informations.

Une fois ces étapes complétées, votre domaine personnalisé sera configuré et vous pourrez l’utiliser avec Microsoft ENTRA ID.

2 – Créer le compte de synchronisation sur Azure

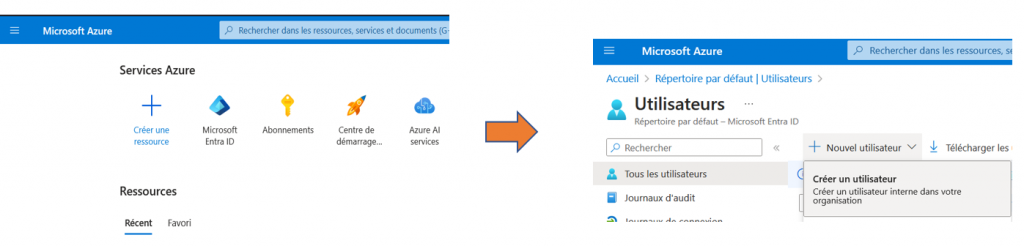

Ce compte permet de synchroniser les identités entre un Active Directory local et Microsoft ENTRA ID. Ce processus garantit que les utilisateurs, groupes et autres objets de votre AD local sont automatiquement reflétés dans Azure AD. Pour cela, rendez-vous sur « Microsoft ENTRA ID >> Utilisateurs >> Tous les utilisateurs », puis cliquez sur « Nouvel utilisateur >> Créer un utilisateur ».

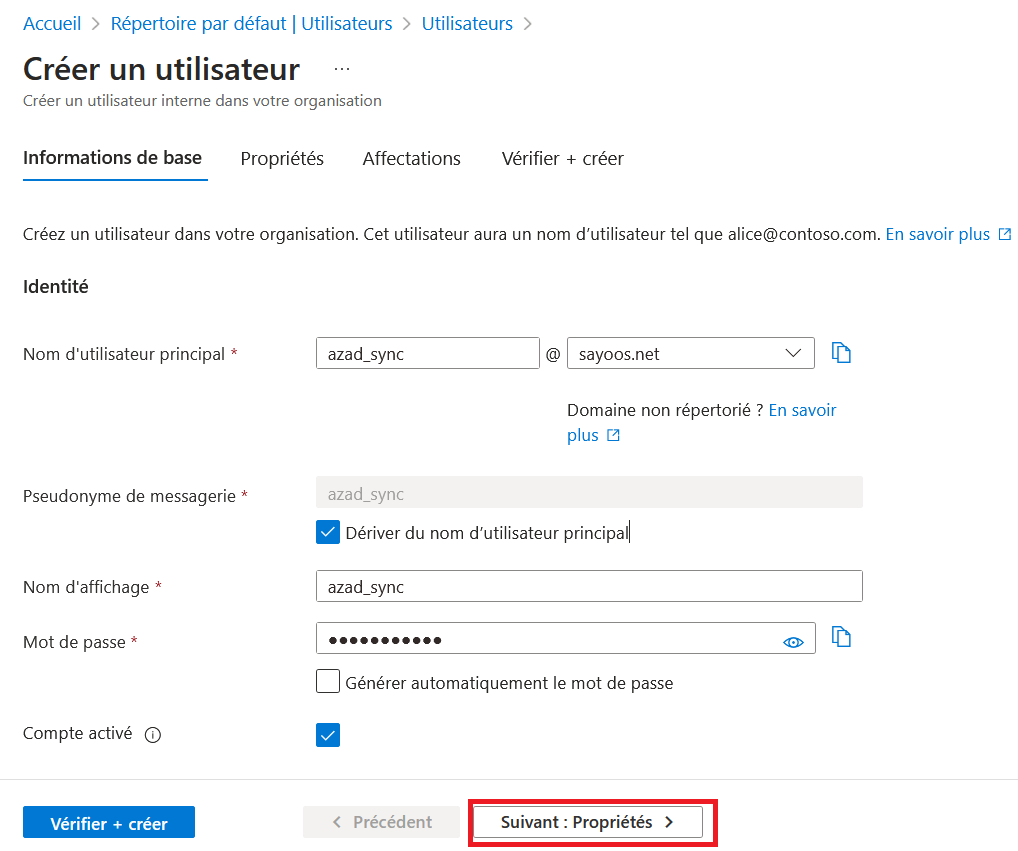

Sur la page ouverte, renseignez les informations du nouvel utilisateur, puis cliquez sur « Suivant : Propriétés ».

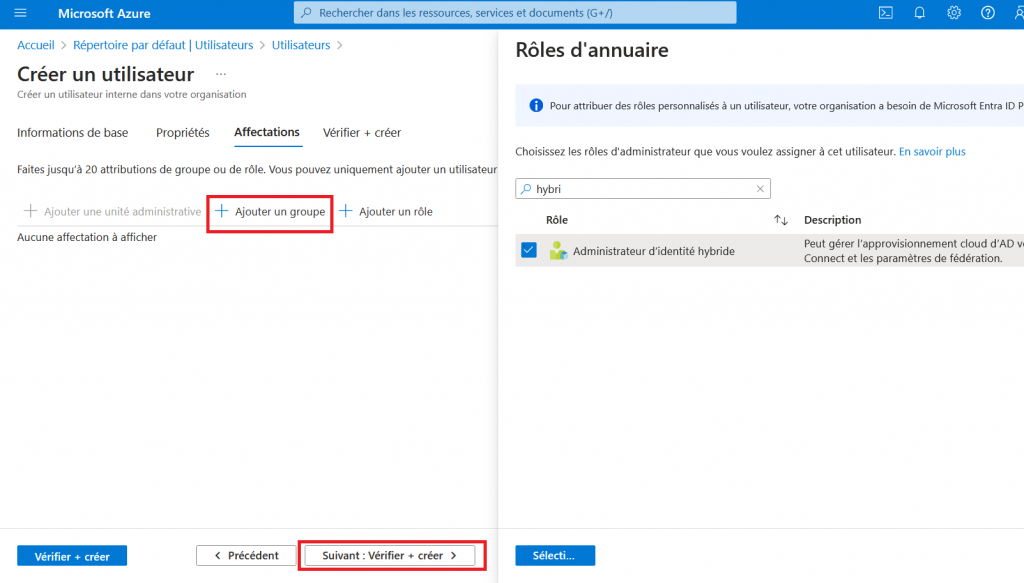

Ensuite, cliquez sur « Ajouter un groupe », sélectionnez le groupe « Administrateur d’identité hybride » et cliquez sur « Suivant : Vérifier + créer », puis sur « Créer ».

3 – Création d’un compte avec des droits de lecture sur l’annuaire local

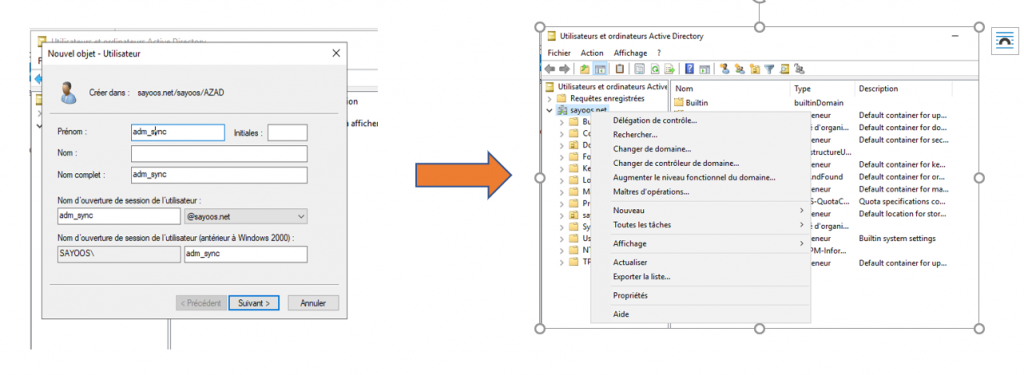

Ce compte permet de lire dans l’annuaire du domaine local pour ensuite récupérer et envoyer les groupes d’utilisateurs de l’annuaire local vers Microsoft ENTRA ID. Pour cela, créez un compte utilisateur au sein de l’AD, puis attribuez-lui les droits de réplication appropriés.

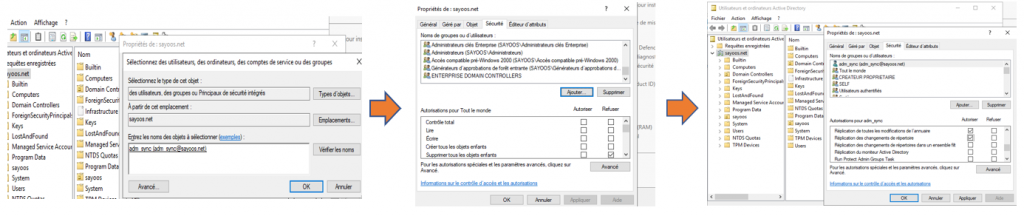

Après avoir créé l’utilisateur, faites un clic droit sur votre domaine, puis sélectionnez « Propriétés ».

Dans la fenêtre ouverte, allez dans l’onglet « Sécurité » et cliquez sur « Ajouter ». Sélectionnez le nom d’utilisateur que vous venez de créer, puis cliquez sur « OK ». Toujours dans l’onglet « Sécurité », sélectionnez le nom d’utilisateur que vous venez d’ajouter. Cochez les cases suivantes pour autoriser les permissions et cliquez sur « Appliquer », puis sur « OK » :

- Réplication de toutes les modifications de l’annuaire.

- Réplication des changements du répertoire.

4 – Installation et configuration d’AD Connect :

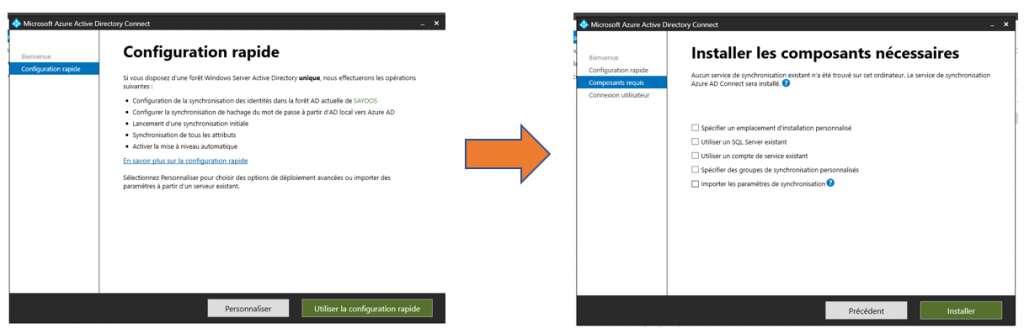

AD Connect est l’outil essentiel qui permet, une fois installé et configuré, d’assurer la synchronisation des comptes d’utilisateurs, groupes et objets de notre Active Directory local avec Microsoft Entra ID (Azure Active Directory). Pour cela, rendez-vous sur la page de téléchargement d’Azure AD Connect, puis cliquez sur « Download ». Une fois le fichier d’installation téléchargé, exécutez-le, choisissez l’installation personnalisée en cliquant sur « Personnaliser », puis sur « Installer ».

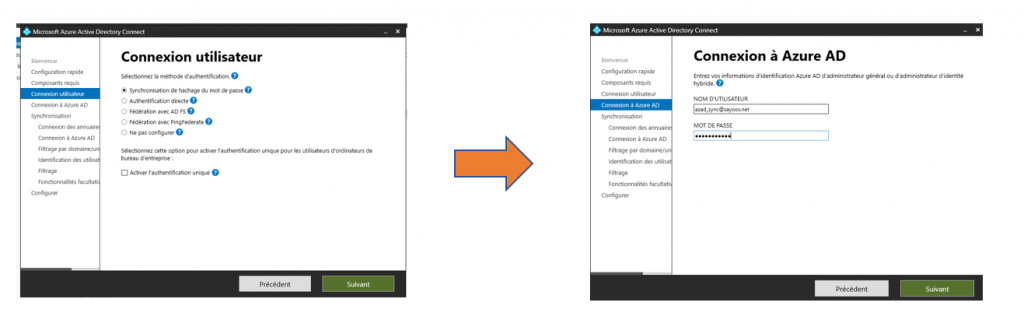

Sélectionnez l’option « Synchronisation de hachage du mot de passe », puis cliquez sur « Suivant ». À l’étape suivante, saisissez le compte ainsi que le mot de passe du compte de synchronisation que nous venons de créer dans Azure, puis cliquez sur « Suivant ».

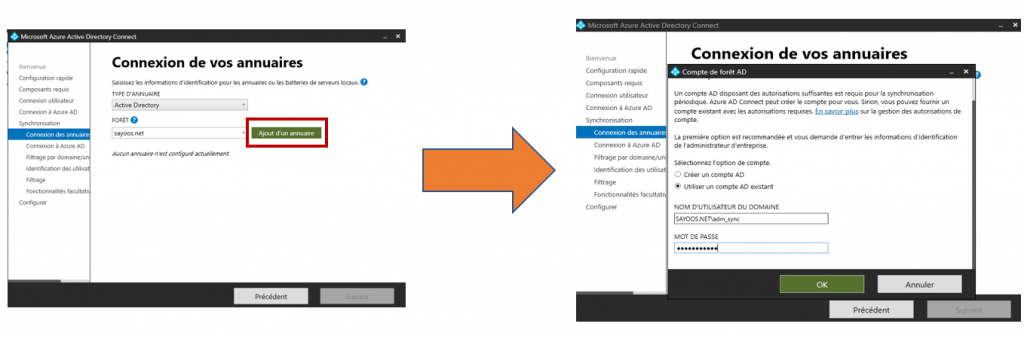

Configurez la connexion à l’annuaire en cliquant sur « Ajout d’un annuaire ». Sélectionnez l’option « Utilisez un compte AD existant », puis saisissez les informations du compte utilisateur que nous avons créé précédemment pour la lecture sur l’annuaire, puis cliquez sur « OK » et ensuite sur « Suivant ».

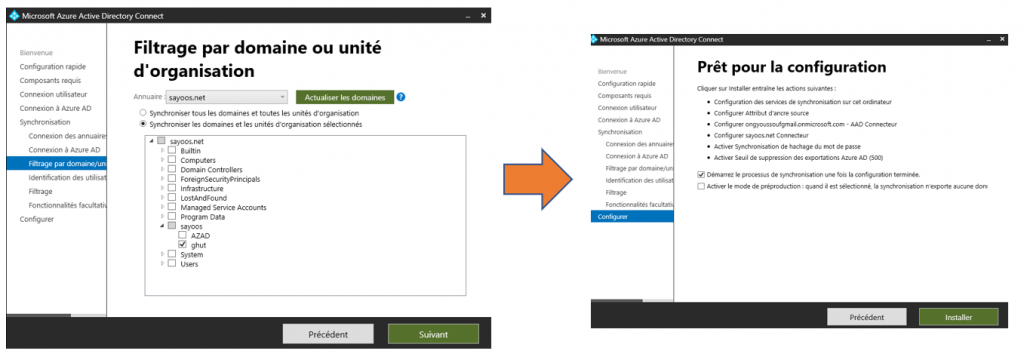

À l’étape de « filtrage par domaine ou unité d’organisation », sélectionnez l’OU contenant les groupes d’utilisateurs que vous souhaitez synchroniser (pour notre cas ça sera l’OU GHUT). Suivez les étapes jusqu’à l’étape d’installation et cliquez sur « Installer ».

5 – Résultat

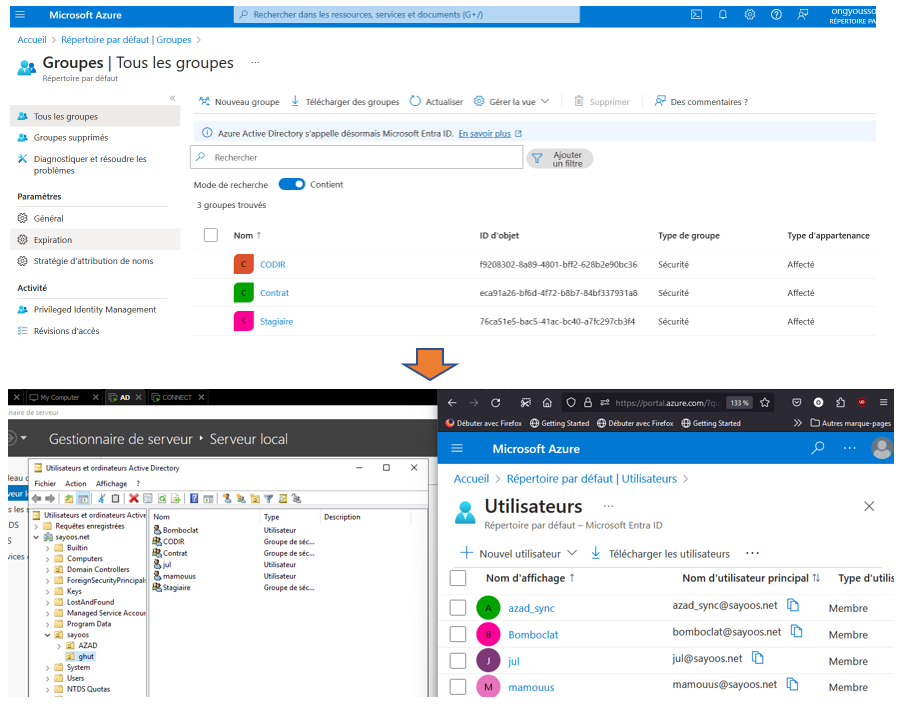

Une fois l’installation terminée, rendez-vous sur « Microsoft Entra ID >> Groupe ». Vous remarquerez la présence des groupes d’utilisateurs de l’AD local. Si des utilisateurs sont déjà présents au sein de ces groupes, vous pouvez les voir dans la catégorie « Microsoft Entra ID >> Utilisateurs ».

6 – Les licences

À présent, nous allons nous procurer les différentes licences Office 365 (E1, E3 et E5) que nous allons affecter à nos groupes d’utilisateurs. Pour cela, rendez-vous sur le site admin.microsoft.com.

6.1 – Création du compte

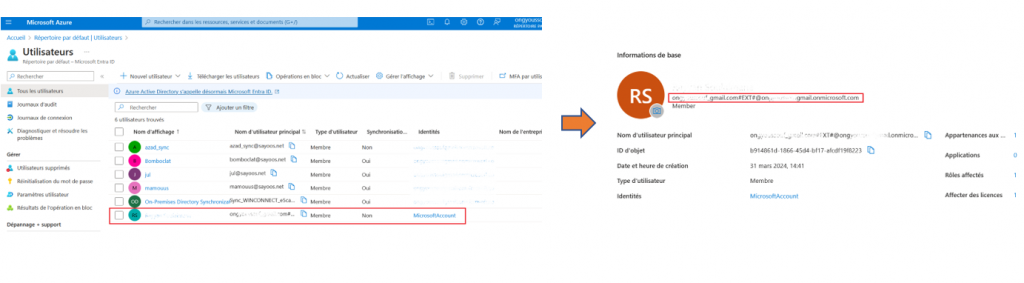

Une fois sur le site, connectez-vous avec l’adresse email du compte administrateur de Microsoft Entra ID. Pour obtenir cette adresse, rendez-vous sur la page des utilisateurs de Microsoft Entra ID, puis cliquez sur le nom du compte administrateur.

Sur la page ouverte, vous verrez l’adresse email que vous utiliserez pour vous connecter sur le site admin.microsoft.com. Sur ce site, saisissez l’adresse email, puis cliquez sur « Mot de passe oublié ». Suivez les étapes pour réinitialiser votre mot de passe, puis connectez-vous.

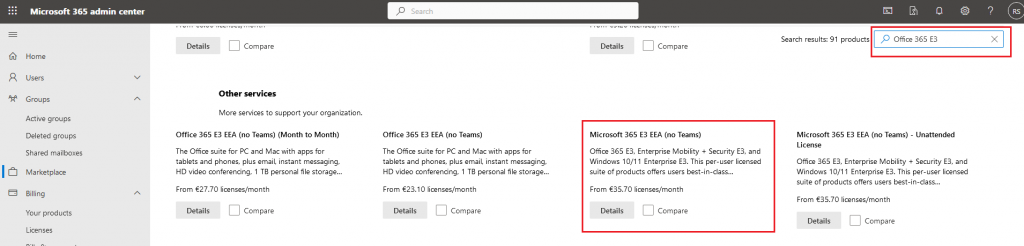

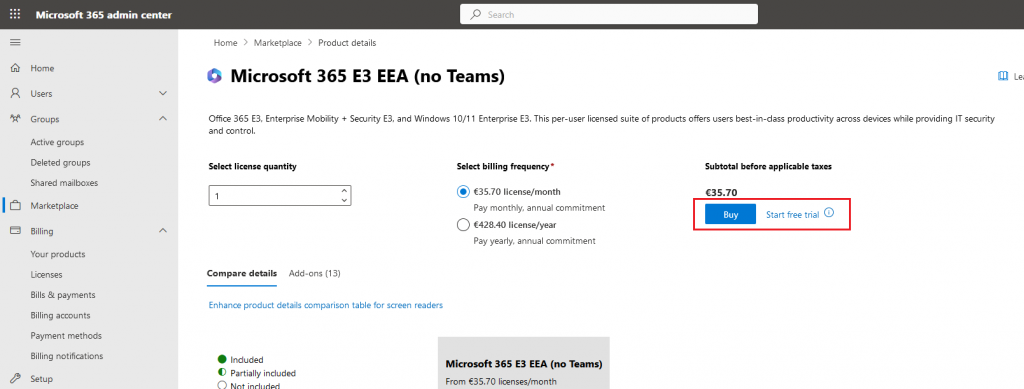

6.2 – Souscription des licences

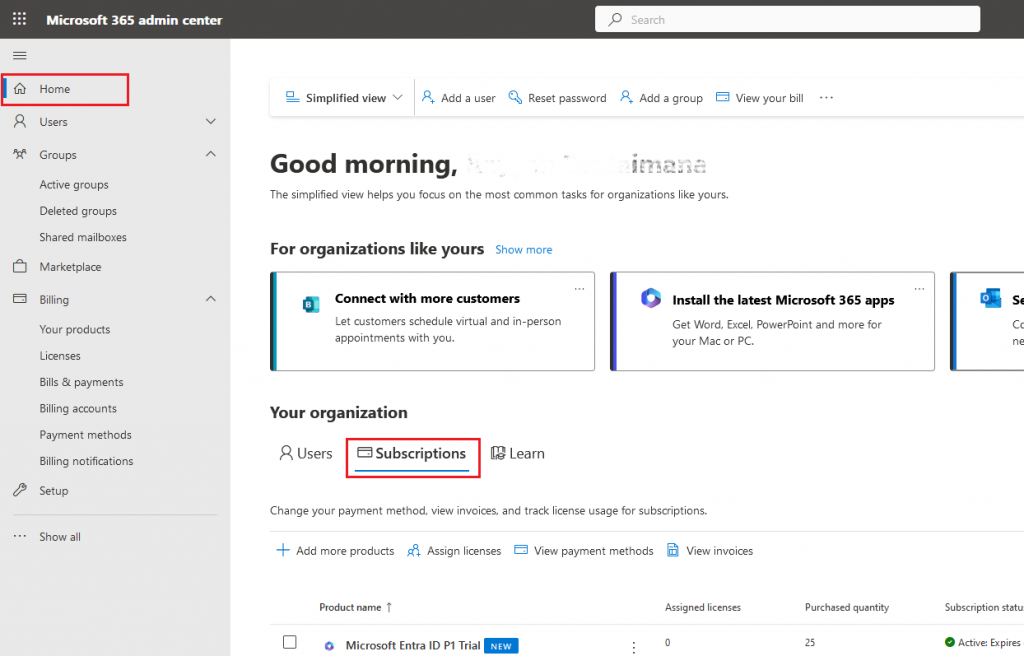

Sur le tableau de bord de la page d’accueil, cliquez sur « Subscription ».

Dans la barre de recherche de la page ouverte, entrez le nom du produit que vous souhaitez obtenir.

Pour notre cas, saisissez « Office 365 », cliquez sur le produit correspondant, puis choisissez de l’acheter ou de le tester pendant quelques jours.

Répétez l’opération pour les autres licences (E1, E3, et E5).

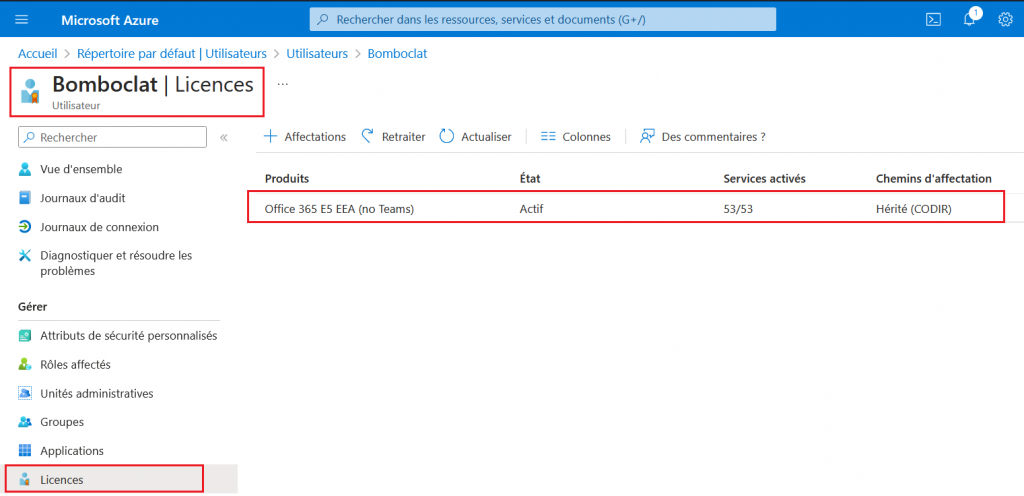

6.3 – Attribution des licences

De retour dans Microsoft Entra ID sur le portail Azure, vous allez vous en apercevoir la présence des licences.

Pour affecter une licence à un groupe, il suffit de cliquer sur le groupe concerné, puis dans la catégorie licence, cliquez sur « affecter » pour sélectionner la licence adéquate. Dorénavant, chaque utilisateur, qui joindra le groupe se verra affecter la licence automatiquement.