Objectif

Installer et configurer Snort dans un environnement pfSense afin de prévenir et détecter les intrusions en provenance de l’extérieur de l’infrastructure.

Synopsis

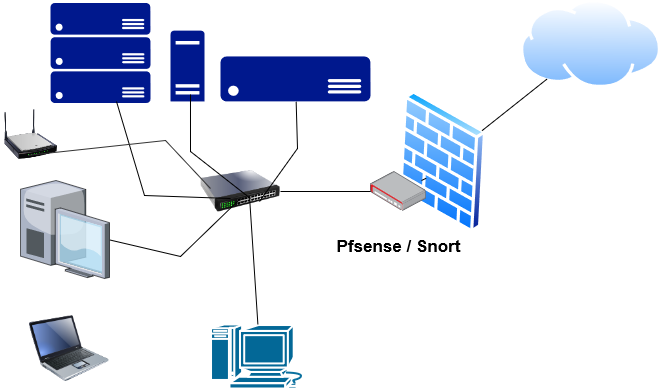

Nous avons une infrastructure de production composé de plusieurs serveurs et postes client, nous souhaitons mettre en place un outil qui puisse prévenir et détecter les intrusions. Cet outil sera déployé dans un environnement pfSense qui fait déjà office de pare-feu. À cet effet nous allons faire appel à Snort.

Pré requis :

- Un système pfSense en cours d’exécution

- Accès administrateur à l’interface web de pfSense

- Une connexion internet pour télécharger les packages nécessaires

Installation et configuration

Pour installer Snort sur pfSense, rendez-vous sur « System >> Package Manager » puis sous l’onglet « Available Packages » recherchez Snort et cliquez sur Install.

Une fois l’installation terminée, rendez-vous dans « Services >> Snort ».

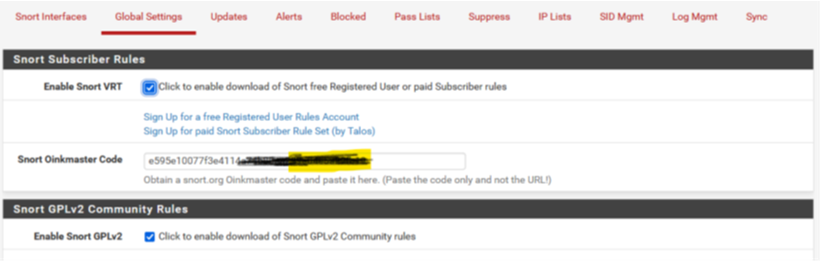

Sous l’onglet Global Settings, configurez les paramètres généraux de Snort. Ici, vous pouvez également entrer votre code Oinkmaster (c’est ce que nous allons faire) afin de pouvoir télécharger les mises à jour de la base de données des règles de Snort. Pour avoir ce fameux code, rendez-vous sur le site officiel de Snort pour créer un compte. Une fois votre compte activé, rendez-vous sur le menu et cliquez sur Oinkcode. Copiez le code afficher puis collez le dans le champ de texte « Snort Oinkmaster Code ».

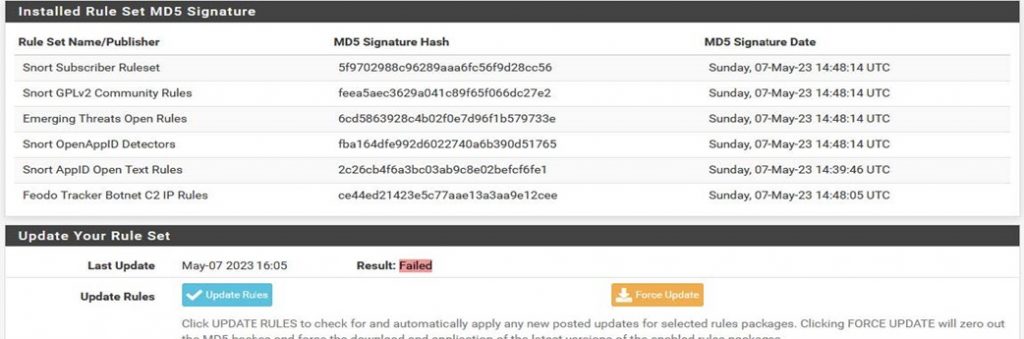

Cliquez ensuite sur Save pour enregistrer les paramètres. Sous l’onglet « Updates », cliquez sur « Update Rules » pour mettre à jour les Règles de Snort qui seront automatiquement télécharger sur les serveurs officiels de Snort.

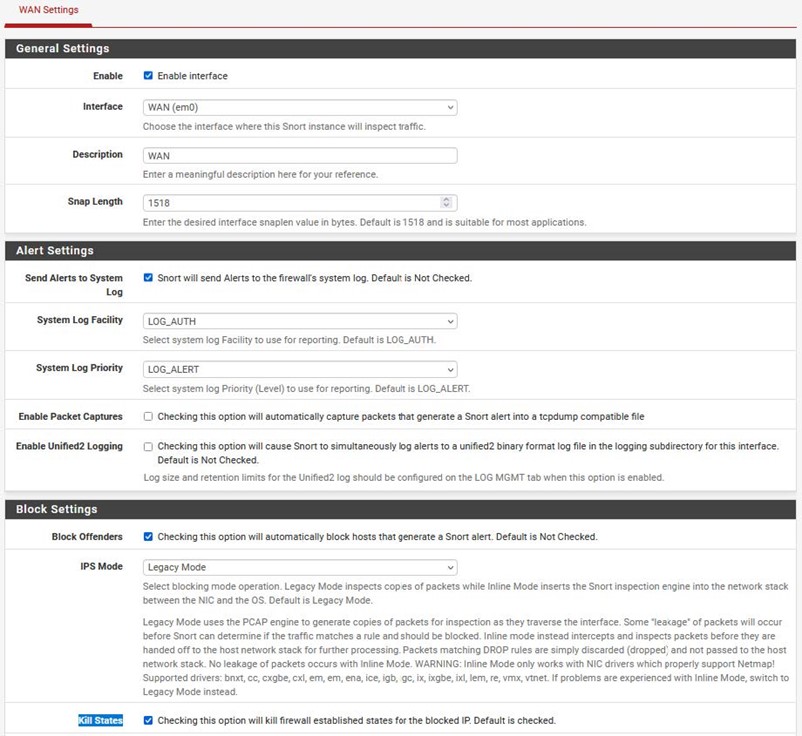

Une fois les mises à jour téléchargées, retournez sur « Services >> Snort >> Interfaces >> Snort Interfaces », afin d’activer l’interface à laquelle Snort devra écouter ainsi que la manière dont vous souhaitez que déployer Snort, en tant que IPS, IDS ou bien les deux. Pour notre cas ça sera l’interface WAN.

Sur la fenêtre ouverte cochez l’option Enable interface afin d’activer l’interface d’écoute. Puis sur la partie « Alert settings », cochez l’option « Send Alerts to System Log », afin que Snort envoie les alertes dans les logs de pfSense.

Ensuite, dans la partie « Block Settings », cochez les options « Block Offenders » et « Kill States » afin de bloquer les machines ainsi que les adresses juger suspecte.

Cliquer sur Save pour enregistrer la configuration.

Dorénavant, vous avez un IPS/IDS installé et configuré au sein de votre réseau.

Vous pouvez aller un peu plus loin en activant ou non les règles par défaut de Snort, en choisissant l’ensemble de ses règles ou bien certaines d’entre elles.

Pour ce faire rendez-vous dans Services >> Snort >> WAN – Interface Settings en cliquant sur le petit crayon qui permet d’effectuer des modifications.

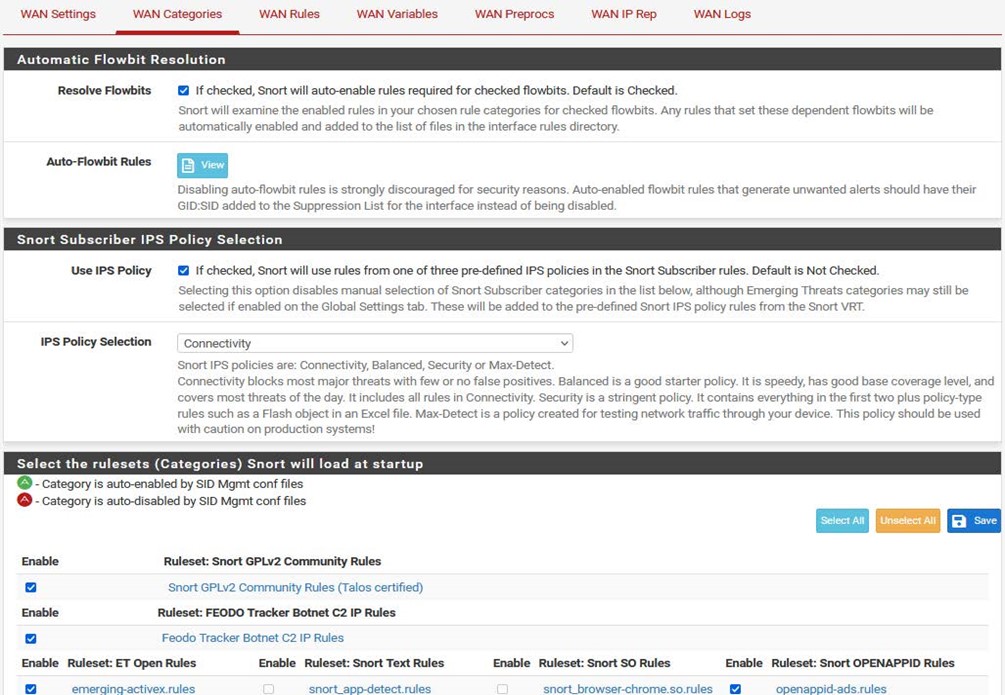

Sur la fenêtre ouverte, placez-vous dans la catégorie « WAN Categories », puis cochez les deux options :

– « Resolve Flowbits » qui permet d’activer les règles de Snort par défaut

– « Use IPS Policy » qui permet d’activer les règles IPS.

Enfin, vous pouvez activer ou non les règles qui ne sont pas activées par défaut afin qu’elles soient chargées au démarrage de Snort. Pour cela, cliquez sur « select All » puis « Save » et descendez tout en bas pour enregistrer les modifications en cliquant sur « Save ».

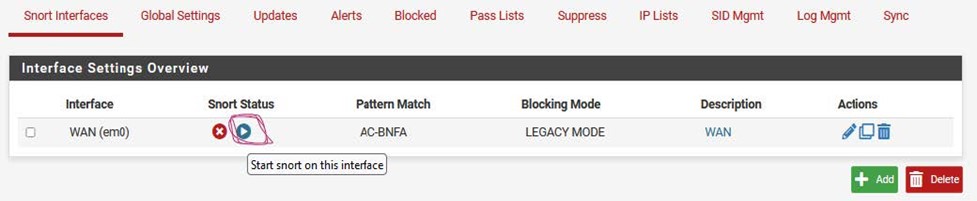

Retournez sur « Snort Interfaces », cliquez sur le bouton Start afin de lancer le programme.

Pour tester le bon fonctionnement de Snort, placez une VM de type Linux, par exemple, dans la partie du réseau WAN. Ensuite, lancez Nmap en direction de l’interface WAN de pfSense et retournez sur le tableau de bord des alertes (Services >> Snort >> Alerts), pour constater la présence des alertes.