Objectif :

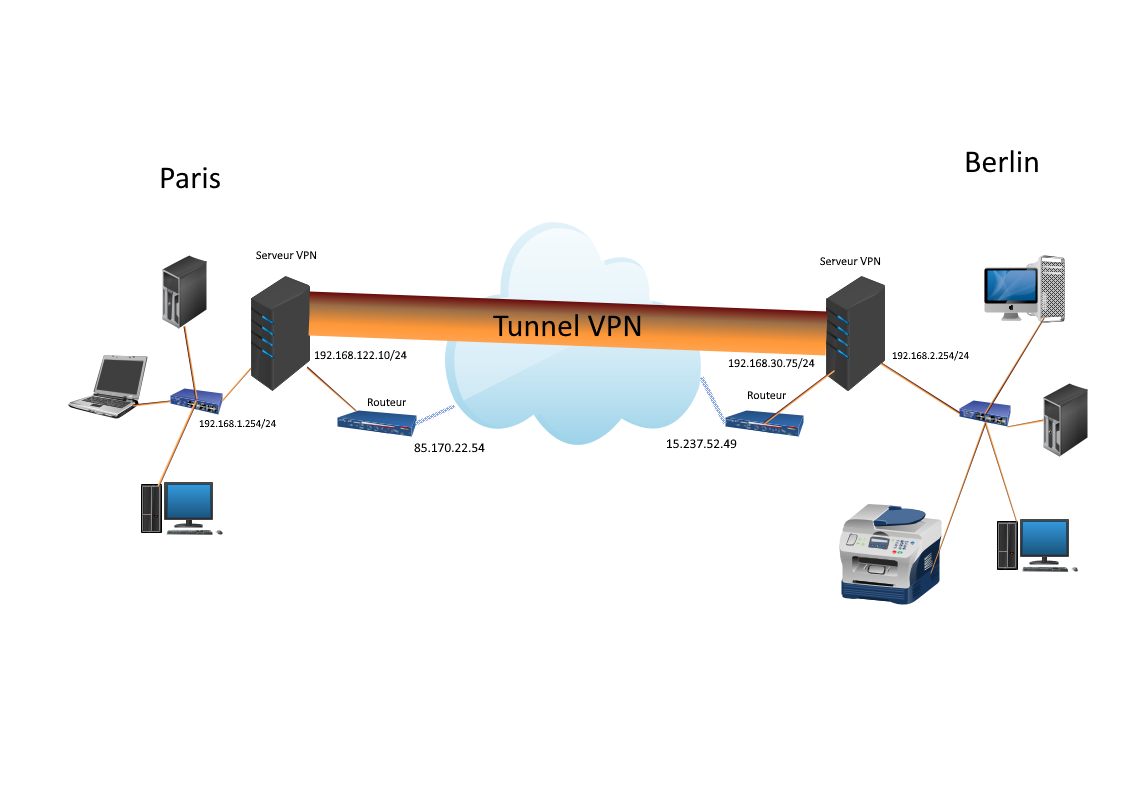

Interconnecter deux sites distants d’une manière sécurisée à l’aide de strongSwan, une solution VPN basée sur IPsec.

Prérequis :

Deux serveurs VPN (un sur chaque site) composé chacun de deux interfaces réseau :

Une reliée au réseau internet via un routeur et l’autre connectée au réseau local.

Identification du réseau:

Site A (Paris)

IP interface local : 192.168.1.254

IP interface internet : 192.168.122.10

IP public : 85.170.22.54

Site B (Berlin)

IP interface local : 192.168.2.254

IP interface internet : 192.168.30.75

IP public : 15.237.52.49

1 – Activation de l’IP forwarding

Au sein des deux serveurs, éditez le fichier /etc/sysctl.conf en ajoutant les lignes suivantes :

net.ipv4.ip_forward = 1

net.ipv6.conf.all.forwarding = 1

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.all.send_redirects = 0Activez les changements avec la commande :

sysctl -p /etc/sysctl.conf 2 – installation de StrongSwan

apt-get update

apt-install strongswan3 – Configuration de strongSwan sur le site de Paris

A – site A (Paris)

Éditez le fichier ipsec.conf comme ceci :

config setup

charondebug="all"

uniqueids=yes

conn paris-to-berlin

type=tunnel

auto=start

keyexchange=ikev2

authby=secret

left=85.170.22.54

leftsubnet=192.168.122.0/24

right=15.237.52.49

rightsubnet=192.168.30.0/24

ike=aes256-sha1-modp1024!

esp=aes256-sha1!

aggressive=no

keyingtries=%forever

ikelifetime=28800s

lifetime=3600s

dpddelay=30s

dpdtimeout=120s

dpdaction=restartQuelques détails :

left= IP public site de Paris

left subnet= Adresse reseau local Paris

right= IP public site de Berlin

right subnet= adresse reseau local Berlin

B – Site B (Berlin)

Éditez le fichier ipsec.conf comme ceci :

config setup

charondebug="all"

uniqueids=yes

conn berlin-to-paris

type=tunnel

auto=start

keyexchange=ikev2

authby=secret

left=15.237.52.49

leftsubnet=192.168.30.0/24

right=85.170.22.54

rightsubnet=192.168.122.0/24

ike=aes256-sha1-modp1024!

esp=aes256-sha1!

aggressive=no

keyingtries=%forever

ikelifetime=28800s

lifetime=3600s

dpddelay=30s

dpdtimeout=120s

dpdaction=restartC – Configuration de la clé d’authentification sur les deux serveurs VPN

Créez une clés difficile à déchiffrer avec la commande suivante :

gpg –gen-random 2 40 | base64 Placez la clés nouvellement créée dans le fichier /etc/ipsec.secrets comme suit :

Sur le serveur A:

85.170.22.54 15.237.52.49 : PSK "qLGLTVQOfqvGLsWP75FEtLGtwN3Hu0ku6C5HItKo6ac="Sur le serveur B :

15.237.52.49 85.170.22.54 : PSK "qLGLTVQOfqvGLsWP75FEtLGtwN3Hu0ku6C5HItKo6ac="Redémarrez strongSwan sur les deux serveurs :

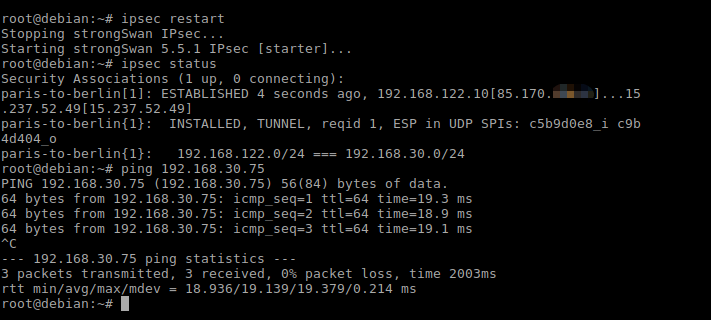

ipsec restartVérifiez par la suite le statut du tunnel VPN :

ipsec statusTestez la connexion des deux sites en effectuant un ping sur un quelconque poste de travail d’un réseau vers un autre.